Etude internet – Méthodologie

L’étude a commencé par rassembler les informations techniques de 2,2 milliards de noms de domaine en utilisant des centaines de robots dispersés sur internet.

Une politique a été définie par le projet Resonance permettant de ne pas perturber le fonctionnement nominal des DNS: un taux nominal de requêtes à ne pas dépasser a été mis en place.

Sur 2,2 milliards de domaines requêtés, 1,5 milliard ont répondu avec des enregistrements TXT.

Trouver des vulnérabilités DNS a été relativement simple, la plateforme de scan NVADR étant équipée d’un composant permettant d’analyser les problèmes liés aux DNS.

Ce composant a ensuite été utilisé à partir des enregistrements TXT trouvés, ce qui a permis d’établir des statistiques.

Résultats de l'étude...

Sur 1,5 milliard de domaines ayant retourné des champs TXT, environ 32% des domaines possèdent un enregistrement SPF.

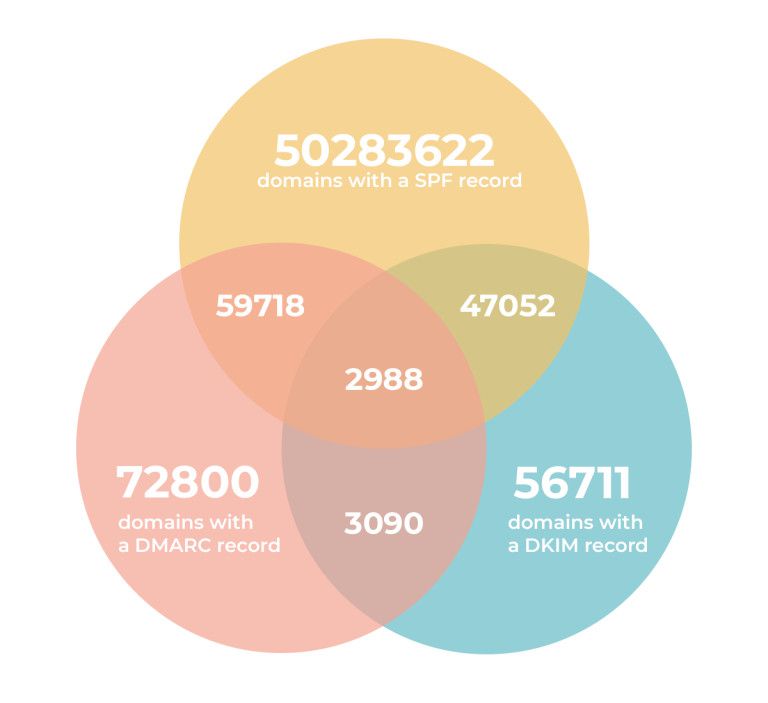

Des statistiques pour les domaines qui possèdent des enregistrement DKIM, DMARC et plus de 2 niveaux de protection sont illustrés dans le diagramme de Venn suivant.

Seuls 2988 domaines ont à la foi des enregistrements SPF, DKIM et DMARC correctement instanciés...

Diagramme de VENN disponible sur le site de l'étude de https://redhuntlabs.com/blog/internet-wide-study-state-of-spf-dkim-and-dmarc.html

Statistiques sur les erreurs de configuration rencontrées pendant l'étude

Bonnes pratiques

Si votre domaine n'émet pas de mails

Vous possédez peut-être plusieurs noms de domaine, dont certains n’ont pas de boîte mail attachée.

La première étape sera pour vous de configurer vos enregistrements DNS pour complètement désactiver les mails sur ces domaines.

Vous pouvez le faire avec l’enregistrement SPF suivant dans votre zone DNS:

v=SPF1 -all

Si un mail est envoyé avec votre domaine, le serveur du destinataire recevant ce mail (forcément) frauduleux le rejettera.

Bonnes pratiques

Domaine émetteur de mails

Vous devez configurer correctement vos enregistrements SPF, DMARC, et DKIM dans votre zone DNS et gérer vos clefs DKIM sur vos serveurs en émission de mails.

En complément de ces mesures, il est primordial que vos configurations soient régulièrement auditées, idéalement tous les jours, à minima une fois pas semaine.

Et que vous preniez le temps de monitorer les rapports qui vous seront envoyés sur l'adresse de contact déclarée dans votre politique DMARC.

En conclusion

La cybersécurité ne s’arrête pas à des problèmes techniques.

Des études menées par des organismes comme Verizon suggèrent que les attaques majeures réussies sont tout d’abord dirigées vers les personnes permettant ainsi de deviner des secrets, de piéger les gens avec du phishing, ainsi que d’autres attaques de type “social engineering”.

Bien qu’il y aie eu des efforts très significatifs dans la sensibilisation des employés, certaines attaquent passent outre les bonnes pratiques comme celle qui consiste à “vérifier l’expéditeur d’un email” et restent problématiques.

Si un email usurpé ne semble pas suspicieux par son contenu lui-même, le seul moyen de savoir s’il est légitime peut être technique.

Certaines fois on peut réussir à déterminer l'origine frauduleuse en requêtant un DNS et le champs A du domaine expéditeur pour le rapprocher de l’IP trouvée dans les metadata du mail.

Répéter cette action pour chaque email reçu n’est pas pratique (voire impossible). C’est pourquoi nous vous conseillons d’implémenter correctement vos enregistrements SPF, DKIM, et DMARC.

Ils serviront à protéger vos employés et vos clients.

ANSSI: "protection contre les courriels illégitimes"

L’ANSSI a élaboré en 2015 une charte signée par les pincipaux FAI français sur la sécurité des services de courriers électroniques.

Au delà de la protection du courriel, l’ANSSI propose des éléments concrets de sécurisation de vos systèmes à travers un guide sur l’interconnxion des systèmes d’information.

Le paragraphe 5.4 de la version 3 de 2020 “Protection contre les courriels illégitimes”, en plus de préciser comment mettre en oeuvre SPF, DKIM et DMARC, préconise la mise en oeuvre de DNSSEC.