Solutions contre la

fuite de données

Présentation générale

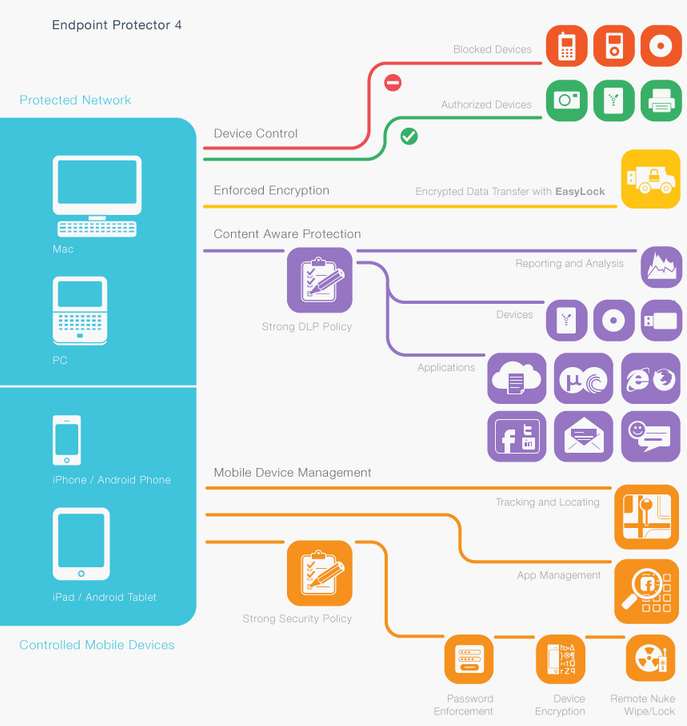

La suite CoSoSys est une suite complète de gestion des données et de prévention des fuites.

Solutions disponibles pour Windows, Mac et Linux (RedHat, CentOS, ...), MDM 1 et MAM 2 pour IoS et Android.

Quelques Préoccupations Majeures des responsables informatiques / PDG / RSSI :

- Les fuites/la perte/le vol de données,

- Une utilisation non contrôlée des dispositifs,

- Gestion des dispositifs mobiles,

- Non-conformité à la réglementation,

- Réponse à des normes et obligations légales ou contractuelles internationales.

Une solution "Tout en un" DLP 3 & MDM 1

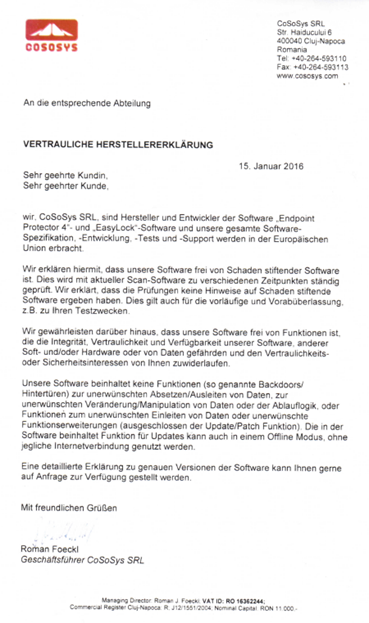

Solution européenne et sans backdoor.- Avantage de contrôler les postes de travail les plus importants dans la même console de gestion,

Compatible avec de multiples plateformes

- Windows, Mac OS X, Linux dont CentOS, iOS, Android

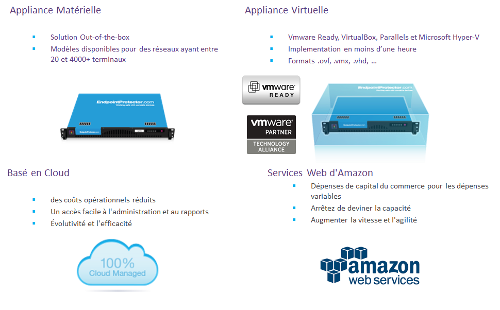

Livré en plusieurs formats

- Appliance virtuelle

- Appliance matérielle

- Solution Cloud

Modulaire

- Facilité à activer de nouveaux modules,

- Tous les modules sont préinstallés,

- Licence vendue séparément - payez seulement ce dont vous avez besoin.

Granulaire

- Créer et attribuer des droits et des politiques à différents niveaux: dispositif, utilisateur, ordinateur, groupe, globalement,

- Dépasser le blocage / les permissions des dispositifs ou transferts de documents et créer des politiques en lecture seule, rapport seul ou basées sur le contenu.

eDiscovery : trouver les informations sensibles de votre SI

Le module eDiscovery de End Point Protector vous permet de trouver les informations sensibles là où elles sont :

- DCP (Données à Caractère Personnel ou PII), numéros de sécurité sociale, permis de conduire, adresses email, numéro de passeport, numéros de téléphone, adresses, dates, ...

- Informations de carte de crédit: Visa, MasterCard, American Express, JCB, Dinners Club, numéros de comptes bancaires, ...

- Fichiers sensibles ou confidentiels contenant des informations sur les ventes, le marketing, des documents techniques, comptabilité, bases de données clients, ...

Vous pouvez déterminer vos politiques de recherche d'informations sensibles en déterminant des paramètres tels que :

- La fréquence de recherche : une fois, ou sur une base régulière,

- Des "listes blanches" ("whitelists") des des "listes noires" ("black list" à détecter absolument exemple HIPAA) permettent de définir ce qui doit être reporté et ce qui peut être ignoré,

- Le périmètre qui concerne le module eDiscovery (départements, groupes, ordinateurs, ...).

En fonction des informations découvertes End Point Protector génère des logs qui donnent lieu :

- A un traitement manuel au cas par cas au travers de l'interface,

- Un traitement automatisé souvent utilisé pour les actions les plus courantes.

Exemple de traitement : signaler à l'utilisateur la présence de données à protéger, chiffrer ces données pour les protéger, ...

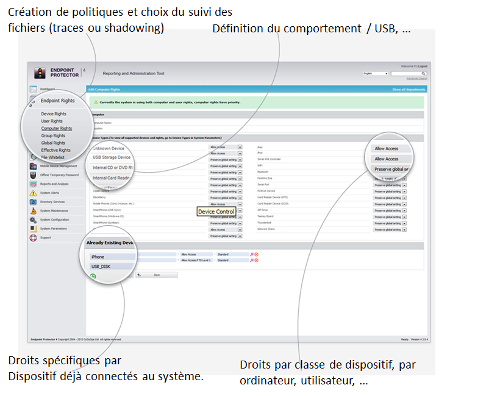

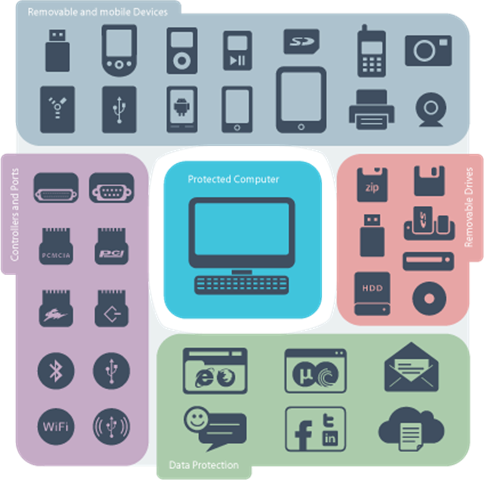

Device Control : contrôlez les dispositifs autorisés et ceux qui ne le sont pas

Définissez les politiques de votre organisation pour la gestion des dispositifs connectés :

- Appareils photo numériques,

- CD/DVD-Player / Burner *,

- Carte Teensy,

- Cartes de mémoire (SD, etc.),

- Cartes express (SSD),

- Cartes réseau WiFi,

- Dispositifs Biométriques,

- Dispositifs Bluetooth,

- Dispositifs FireWire,

- Dispositifs de stockage PCMCIA,

- Disques USB (normal, U3),

- Disques ZIP,

- Disques durs externes*,

- Imprimantes,

- Lecteurs MP3/Media Player,

- Lecteurs de cartes(internes, externes),

- Lecteurs de disquettes,

- Partage Réseau,

- Port Série,

- Smartphones/BlackBerry/PDAs,

- Thunderbolt,

- Webcams,

- Wireless USB,

- iPhones / iPads / iPods,

- et d’autres ...

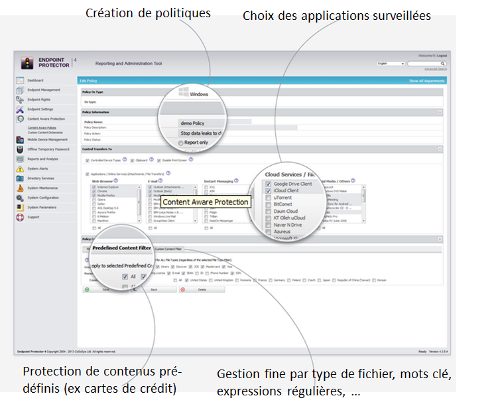

Content Aware : Protégez-vous contre la fuite d'informations sensibles

Protection de Contenu / Filtrage de Contenu

Inspection des documents pour la détection du contenu sensible, journalisation des incidents de contenu. Blocage des données sortant via les périphériques portables, applications, services en ligne et d’autres points de sortie.

Filtrage par Type de Fichier / Contenu / Expressions Régulières

Le Filtre par Type de Fichier bloque les types de fichiers spécifiés. Des filtres peuvent être créés aussi selon de Contenu Prédéfini ou Personnalisé et Expressions Régulières.

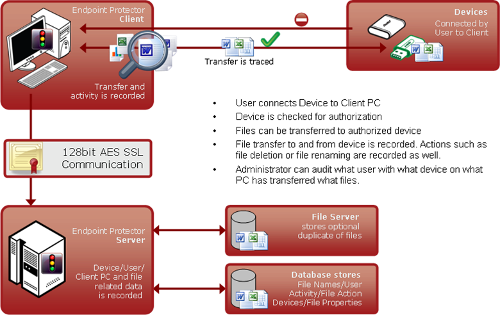

Traçage des Fichiers / Duplication des Fichiers

Traçage des Fichiers enregistre toutes les données qui ont été copiées sur et depuis des dispositifs précédemment autorisés ou vers des applications Internet. Duplication des Fichiers fait une copie de tout fichier, même supprimé, qui a été utilisé en relation avec un dispositif ou application contrôlée.

Prenez le contrôle des flux vers les applications utilisées dans votre SI :

- Clients E-Mail - Outlook - Lotus Notes - Thunderbird, etc...

- Messagerie Instantanée - Skype, etc ... - Microsoft Communicator - Yahoo Messenger, etc ...

- Navigateurs Internet - Internet Explorer - Firefox - Chrome - Safari, etc ...

- Services Cloud/Partage de Fichiers - Dropbox, iCloud, SkyDrive - BitTorrent, Kazaa, etc ...

- Autres applications - iTunes - Samsung Kies - Windows DVD Maker - Total Commander - FileZilla - Team Viewer - EasyLock, et bien plus ...

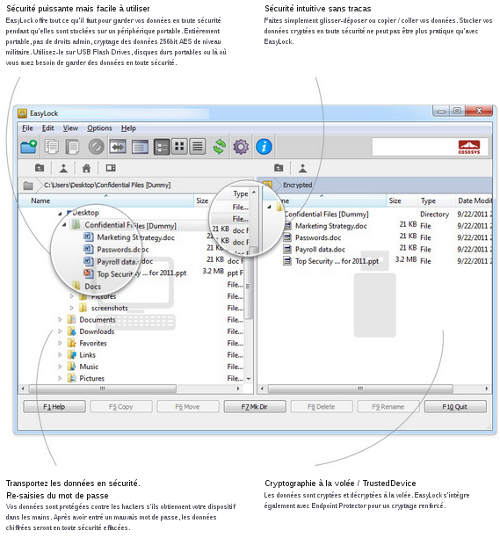

EasyLock : Protection des données en transit / Chiffrement renforcé

Pour les utilisateurs à domicile et d'entreprise, le chiffrement est une exigence essentielle pour la sécurisation des données. Conçu pour une sécurité fiable mais facile à utiliser, EasyLock est une solution multi-plateforme pour sécuriser les données confidentielles stockées sur un dossier local ou un disque dur interne, copiées sur des périphériques de stockage USB, téléchargées à des services cloud tels que Dropbox et iCloud ou même écrites sur CDs et DVDs...

EasyLock crée une zone chiffrée sur votre espace de stockage préféré. Si vous avez des fichiers privés ou des données confidentielles et vous voulez éviter que quelqu'un d'autre y ait accès, vous pouvez les protéger par chiffrement de niveau militaire AES 256bits mode CBC basé sur mot de passe avec EasyLock. Éliminez la menace au cas où un lecteur flash USB ou disque dur portable soit perdu ou volé et assurez-vous que les données partagées sur les services de cloud computing soient sécurisées.

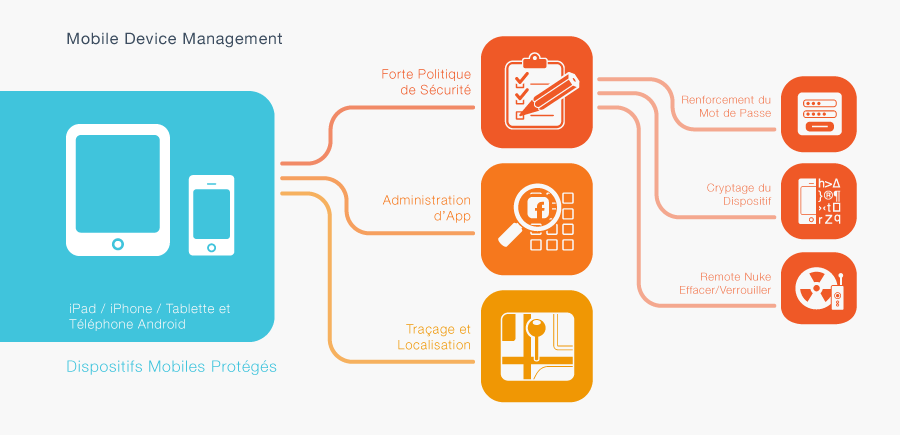

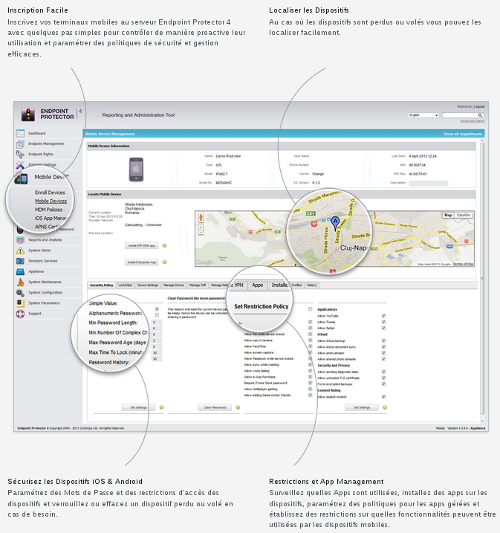

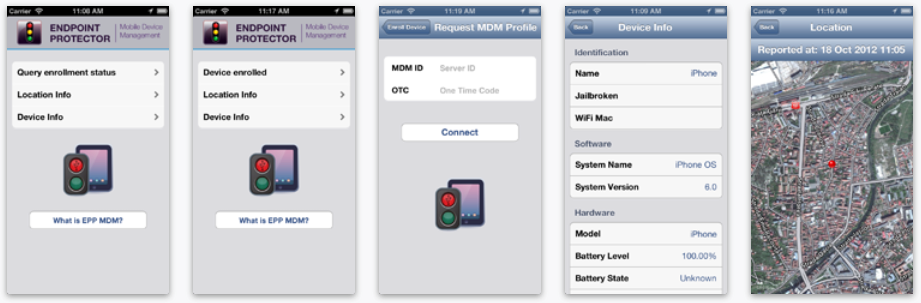

Gestion des dispositifs mobiles (MDM)

End Point Protector offre un meilleur contrôle sur l'utilisation de terminaux Android et iOS par les employés des entreprises.

Mobile Device Management d'Endpoint Protector est la solution idéale pour les entreprises qui utilisent leurs propres dispositifs mobiles ou qui adoptent le modèle BYOD (Bring-Your-Own-Device) pour protéger les données sensibles de l'entreprise.

Grâce à un suivi détaillé, une journalisation et un reporting de l'activité des dispositifs mobiles, les entreprises vont bénéficier d'une protection renforcée contre les menaces.

Disponible pour IoS et Android.

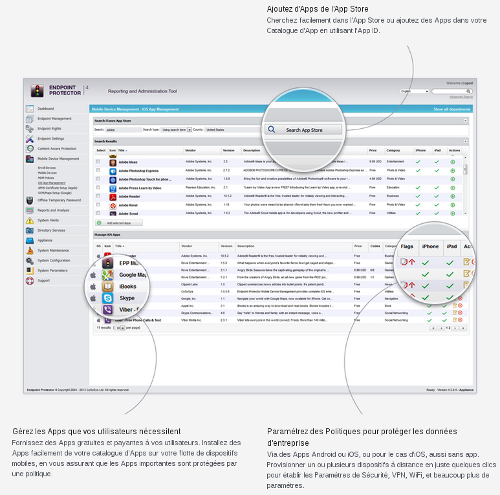

Gestion des applications mobiles (MAM)

End Point Protector offre un meilleur contrôle sur l'utilisation de terminaux Android et iOS par les employés des entreprises.

Mobile Application Management d'Endpoint Protector est la solution idéale pour les entreprises qui souhaitent gérer leurs propres magasins d'applications.

Grâce à un suivi détaillé, une journalisation et un reporting de l'activité des dispositifs mobiles, les entreprises vont bénéficier d'une protection renforcée contre les menaces.

Disponible pour IoS et Android.

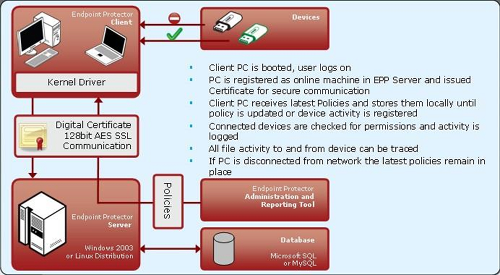

Architectures de déploiement

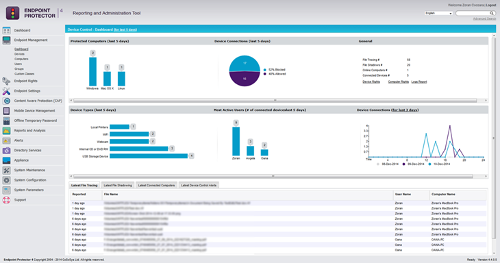

La solution est très simple et rapide à déployer : une architecture avec une console centrale et des agents sur chaque poste ou dispositif mobile permet de tout gérer de façon centralisée et de créer des rapports de conformité adaptés.

En définissant des politiques adaptées, le système permet de tracer les échanges et même aller jusqu'à réaliser une copie des données échangées, permettant une analyse à posteriori (cas des investigations forensiques par exemple).

Une solution complète pour prendre en main votre Système d'Informations.

G-echo vous propose des accompagnements dédiée pour :

- Mettre en oeuvre vous même la solution : POC, formation, définition de politiques, accompagnement,

- Audits techniques : découvrez vos informations sensibles, nous vous conseillons sur la mise en oeuvre d'une politique de sécurisation de vos informations,

- Audits organisationnels et techniques : audit de vos pratiques en regard de la règlementation RGPD et mise audit technique réel de vos informations.

-

MDM: Mobile Device Management = gestion des dispositifs mobiles comme les téléphones portables et les tablettes. ↩↩

-

MAM: Mobile Application Management = gestion des applications mobiles utilisables sur les portables et les tablettes. ↩

-

DLP: Data Leak Prevention = Prévention contre la fuite des données de l'Entreprise (personnelles, fiscales, juridiques, contrats, ...). ↩

-

POC POC = Proof Of Concept, mise en oeuvre de la solution en fonction de votre environnement. ↩